이번에 풀어볼 문제는 forensicscontest.com의 infected https://forensicscontest.com/2010/04/01/ms-moneymanys-mysterious-malware입니다.

Puzzle #5: Ms. Moneymany’s Mysterious Malware – Network Forensics Puzzle Contest

Our latest forensics puzzle has a malware twist to it, and was written by Lenny Zeltser. Lenny teaches the reverse-engineering malware (REM) course at SANS Institute. The puzzle: It was a morning ritual. Ms. Moneymany sipped her coffee as she quickly went

forensicscontest.com

이번 패킷 파일은 악성 코드가 포함된 웹사이트를 접속해서 감염된 컴퓨터의 패킷 캡처입니다. 192.168.23.129 ip 주소에서 nrtjo.eu/true.php라는 사이트와 nrtjo.eu/xxx.xxx라는 사이트에 접속하고 있는 모습입니다. Mr.Moneymany는 먼저 해당 사이트에서 악성 코드를 담은 파일들을 다운로드받게 된 것 같습니다.

먼저 Ms.Moneymany가 다운로드받은 jar 파일을 살펴보면, q.jar와 sdfg.jar라는 두 jar 파일을 다운로드 받은 것으로 보입니다. 스트림 따라가기를 통해 내용을 확인해보니 PK로 시작되는 파일 내용이 보입니다. 파일을 zip 파일 형식으로 전송하고 있는 것 같습니다.

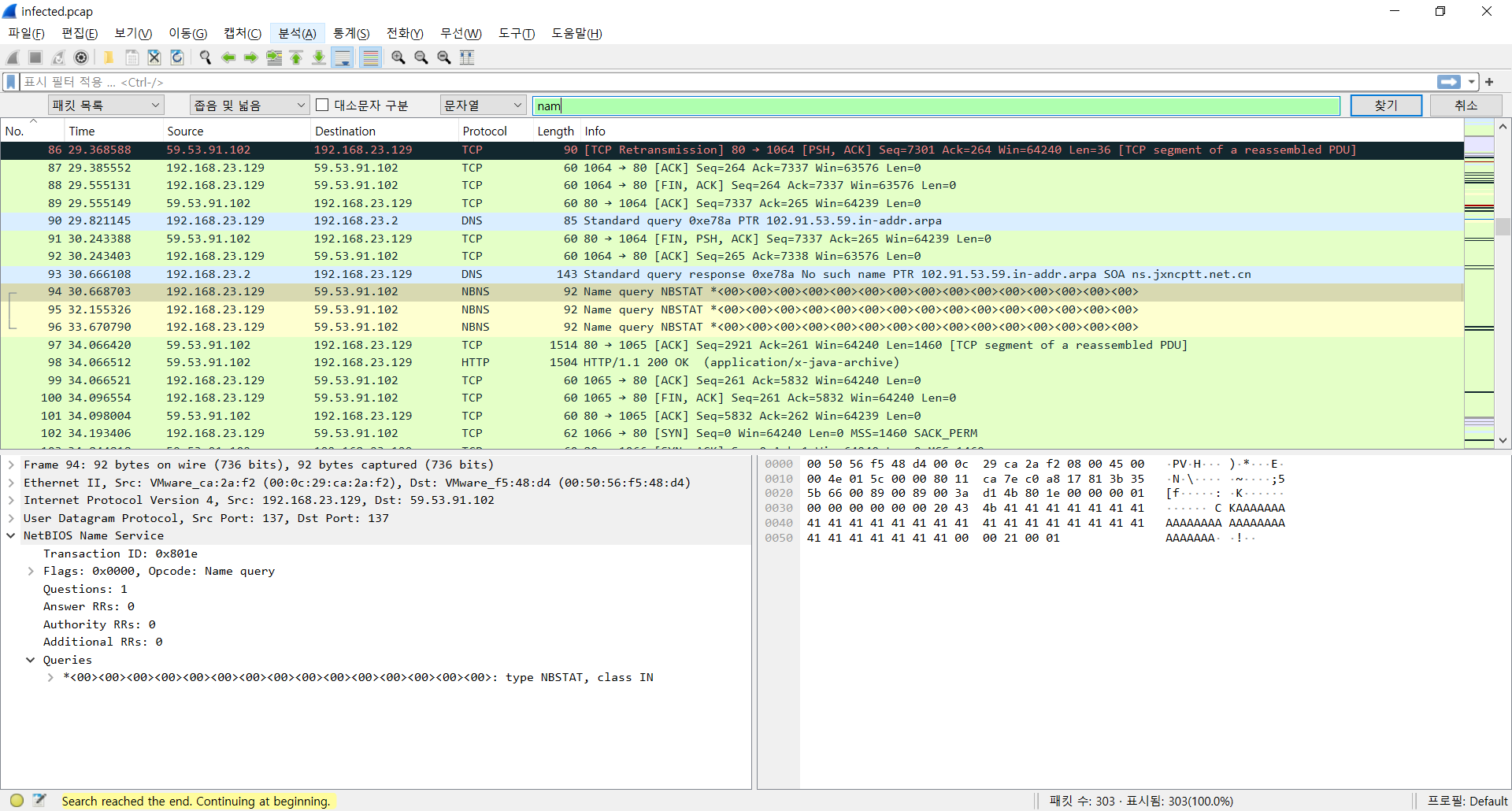

다음으로 감염된 윈도우 시스템에서 Mr.Moneymany의 사용자 이름이 무엇인지 찾아야 하는데, user라는 문자열은 나오지 않았고, name이라는 문자열은 93~96번 패킷에서 발견되었는데 사용자 이름에 대한 정보를 포함하고 있지는 않았습니다.

id라는 문자열을 검색해보았더니 guid=ADMINISTRATOR라는 문자열을 찾을 수 있었습니다. /1111/gate.php 주소로 guid=ADMINISTRATOR!TICKLABS-LZ!1C7AE7C1이라는 GET 요청을 보냈는데 !로 나눠진 첫번째 부분인 ADMINISTRATOR가 사용자 이름인것으로 유추됩니다.

다음으로 다운받은 악성 실행파일의 md5 해시값을 찾아야 해서 파일을 찾던 중 HTTP 스트림에서 MZ라는 헤더를 발견했습니다. 이 exe 파일이 악성 실행파일인 것 같습니다. 파일 내용의 헥스값은 찾을 수 있는데 이걸 파일로 저장해서 md5sum을 구하려 하니 윈도우에서 악성 실행파일이라면서 저장 자체를 막아버립니다. https://emn178.github.io/online-tools/md5.html라는 온라인 md5 사이트에서 md5 해시값을 계산해보니 5942ba36cf732097479c51986eee91ed라는 값이 제대로 나왔습니다.

다음 문제는 해당 파일이 어떤 패킹 툴로 패킹되어있는지 알아내야하는데, 결국 파일을 다운받아서 확인해야 하기 때문에 윈도우 디펜더의 실시간 보호 기능을 끈 상태로 파일 내용을 바이너리로 변환해 exeinfo 툴을 사용해주었습니다. 예전에 드림핵 리버싱 문제를 풀때 UPX 패커로 패킹되어있는지 모르고 정적 분석이 너무 어렵다고 생각했던 적이 있었는데 그 뒤로 exe 파일 패킹은 UPX가 먼저 떠오르는 것 같습니다. exeinfo에서 분석한 결과 역시 UPX 패커로 패킹되어있었습니다.

upx 패커로 언패킹 후 md5값을 확인해주니 0f37839f48f7fc77e6d50e14657fb96e입니다.

마지막으로 dns로 확인되지 않은 악성 ip 주소가 무엇인지 물어보는데요, DNS 프로토콜으로 필터링 후 해당되지 않는 ip를 찾으면 될 것 같습니다. 65.55.195.250 ip와 213.155.29.144 ip 주소가 DNS 조회를 하지 않았네요.

이번 문제는 컴퓨터가 감염되는 과정을 살펴보는 문제였는데요, 필요한 과정만 살펴보니 지난 문제들보다 패킷 수가 훨씬 적어서 좋았습니다. 이번 문제처럼 300개 정도 되는 패킷 내용은 직접 하나씩 읽어보며 분석해봐도 괜찮지만 실제 패킷 분석을 하게 된다면 필터링 기능을 적절하게 사용할 줄 알아야 할 것 같습니다.

'정보보안 > Forensics' 카테고리의 다른 글

| volatility 플러그인 정리 (SKS 포렌식 스터디 week3) (0) | 2024.08.02 |

|---|---|

| 물리메모리 포렌식 (SKS 포렌식 스터디 week3) (0) | 2024.08.01 |

| [forensicscontest.com] evidence04 (SKS 포렌식 스터디 week2) (0) | 2024.07.30 |

| [N0PSctf] what did I write ??? (SKS 포렌식 스터디 week2) (0) | 2024.07.27 |

| OSI 7계층/네트워크 프로토콜 정리 (0) | 2024.07.25 |