이번에 풀어볼 문제는 forensicscontest.com의 evidence03 문제 https://forensicscontest.com/2009/12/28/anns-appletv입니다.

Ann’s AppleTV – Network Forensics Puzzle Contest

Ann and Mr. X have set up their new base of operations. While waiting for the extradition paperwork to go through, you and your team of investigators covertly monitor her activity. Recently, Ann got a brand new AppleTV, and configured it with the static IP

forensicscontest.com

1. What is the MAC address of Ann’s AppleTV?

2. What User-Agent string did Ann’s AppleTV use in HTTP requests?

3. What were Ann’s first four search terms on the AppleTV (all incremental searches count)?

4. What was the title of the first movie Ann clicked on?

5. What was the full URL to the movie trailer (defined by “preview-url”)?

6. What was the title of the second movie Ann clicked on?

7. What was the price to buy it (defined by “price-display”)?

8. What was the last full term Ann searched for?

문제를 보니 애플 TV에서 주고받은 패킷을 살펴봐야 할 것 같습니다. 먼저 Ann의 애플 TV의 IP 주소는 192.168.1.10이라고 해서 해당 IP에서 보낸 패킷을 살펴보면 00:25:00:fe:07:c4라는 맥 주소를 바로 찾을 수 있습니다.

다음으로는 HTTP 요청에 사용한 user-agent 값을 찾아야 하는데, 6번째 패킷이 HTTP 프로토콜을 사용한 패킷이라 내용을 살펴보면 User-Agent: AppleTV/2.4\r\n라는 값을 찾을 수 있습니다.

패킷들을 확인하다 보니 GET /b/ss/applesuperglobal/1/G.6--NS?pageName=US-Movies-Movies-33&pccr=true&h5=appleitmsnatv%2Cappleitmsustv&ch=Movies%20main&g=http%3A%2F%2Fax.itunes.apple.com%2FWebObjects%2FMZStore.woa%2Fwa%2FviewGrouping%3Fid%3D39 HTTP/1.1\r\n 라는 형태로 요청한 HTTP 패킷을 확인할 수 있었습니다. GET으로 요청한 내용이라 검색 내용이 나올 줄 알았는데 읽어보니 카테고리로 영화를 찾아본 것 같습니다.

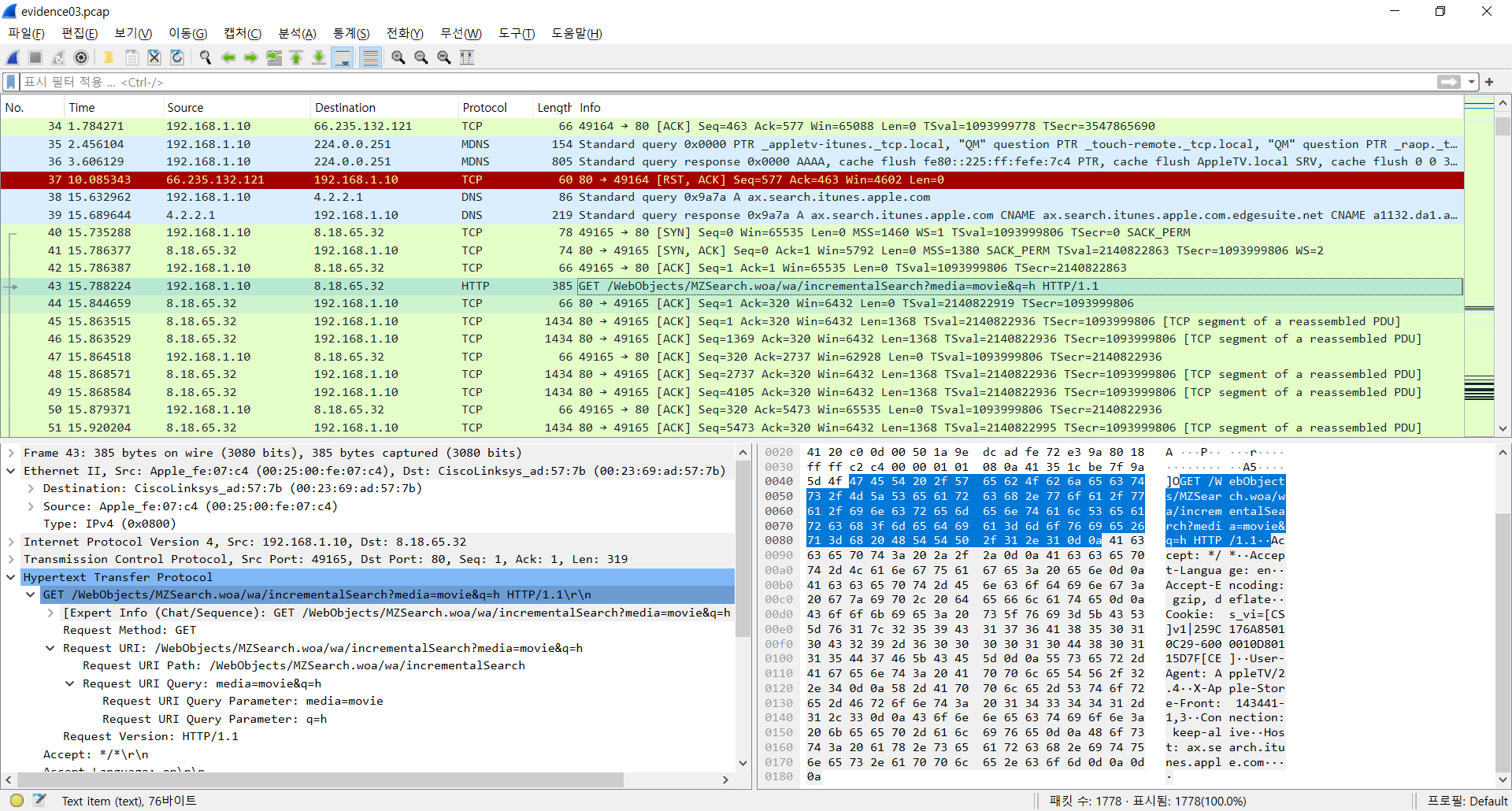

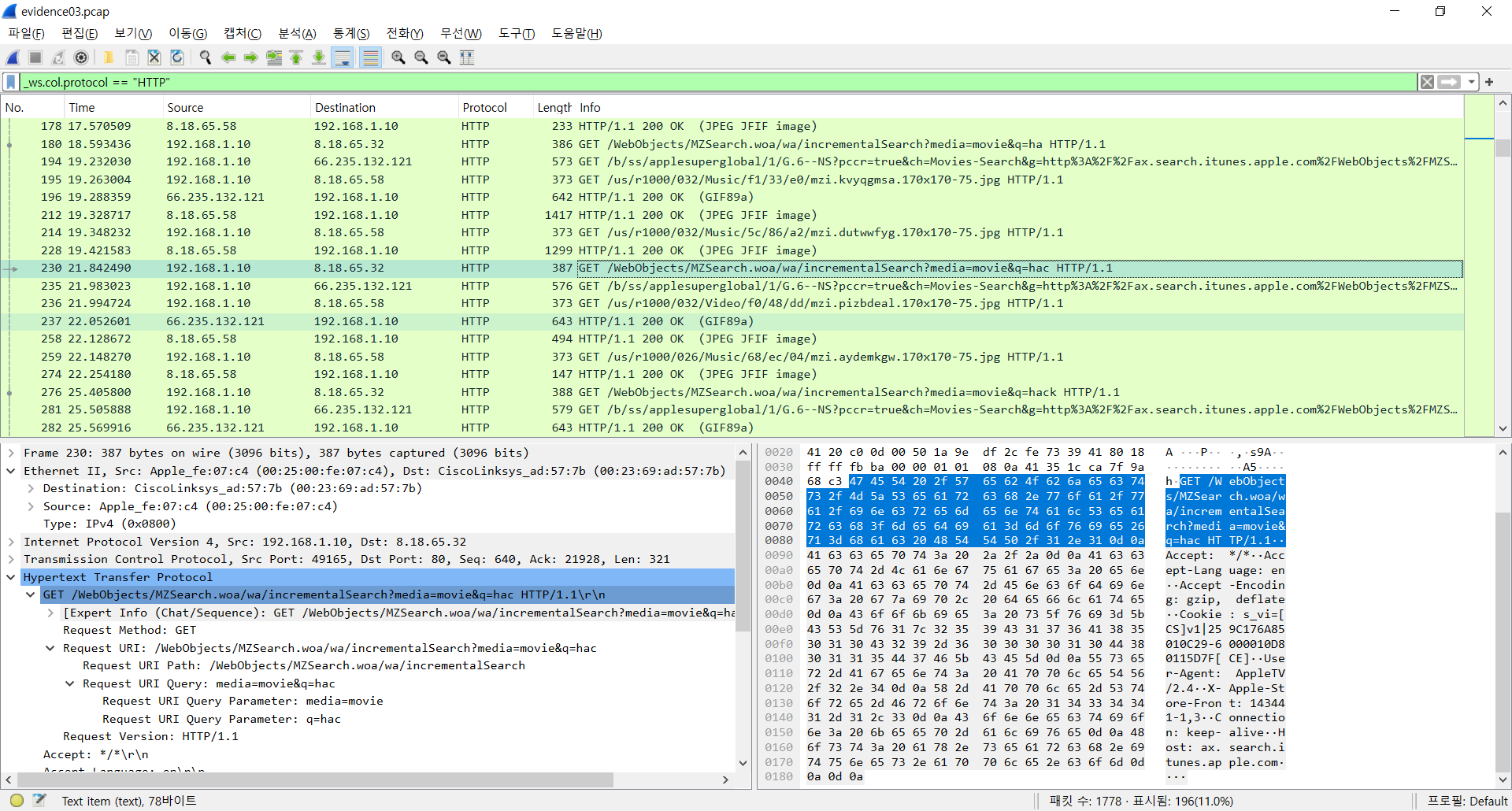

다음으로 확인한 GET 요청은 GET /WebObjects/MZSearch.woa/wa/incrementalSearch?media=movie&q=h 라는 요청이었습니다. h라는 쿼리를 입력한것 같습니다.

필터를 HTTP로 적용하고 쿼리와 관련된 내용들만 보니 h, ha, hac, hack이라는 순서로 검색어 요청을 보낸 것으로 보입니다.

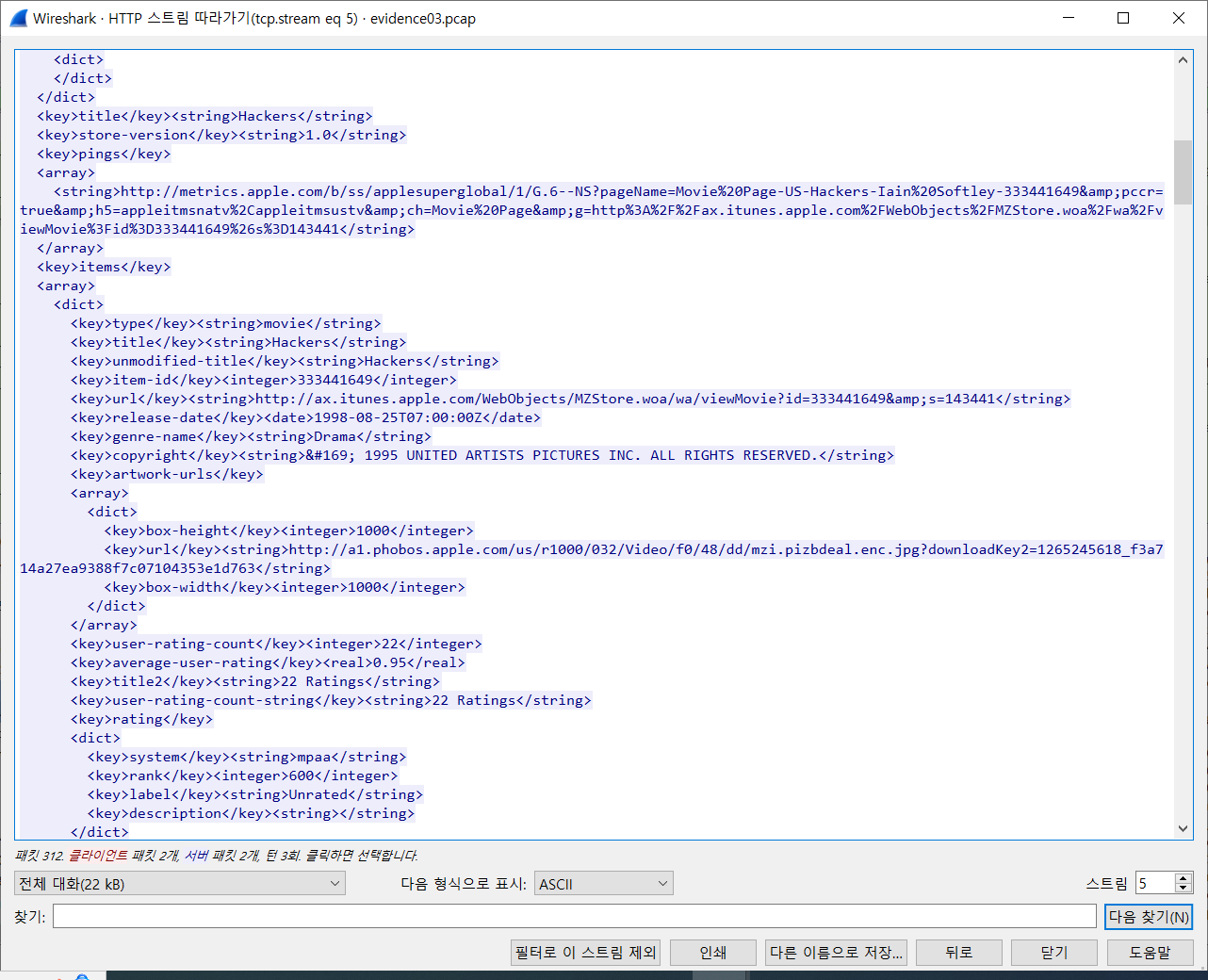

다음으로는 Ann이 hack이라는 쿼리로 어떤 영화를 클릭했는지 알아내야 하는데요,밑에 GET /WebObjects/MZStore.woa/wa/viewMovie?id=333441649&s=143441 HTTP/1.1\r\n라는 요청에서 viewMovie라는 페이지로 접속을 한 것을 보니 333441649라는 id의 영화를 본 것으로 보여 HTTP 스트림을 따라가 보았습니다. Ann이 본 영화의 제목은 Hackers인 것으로 보입니다.

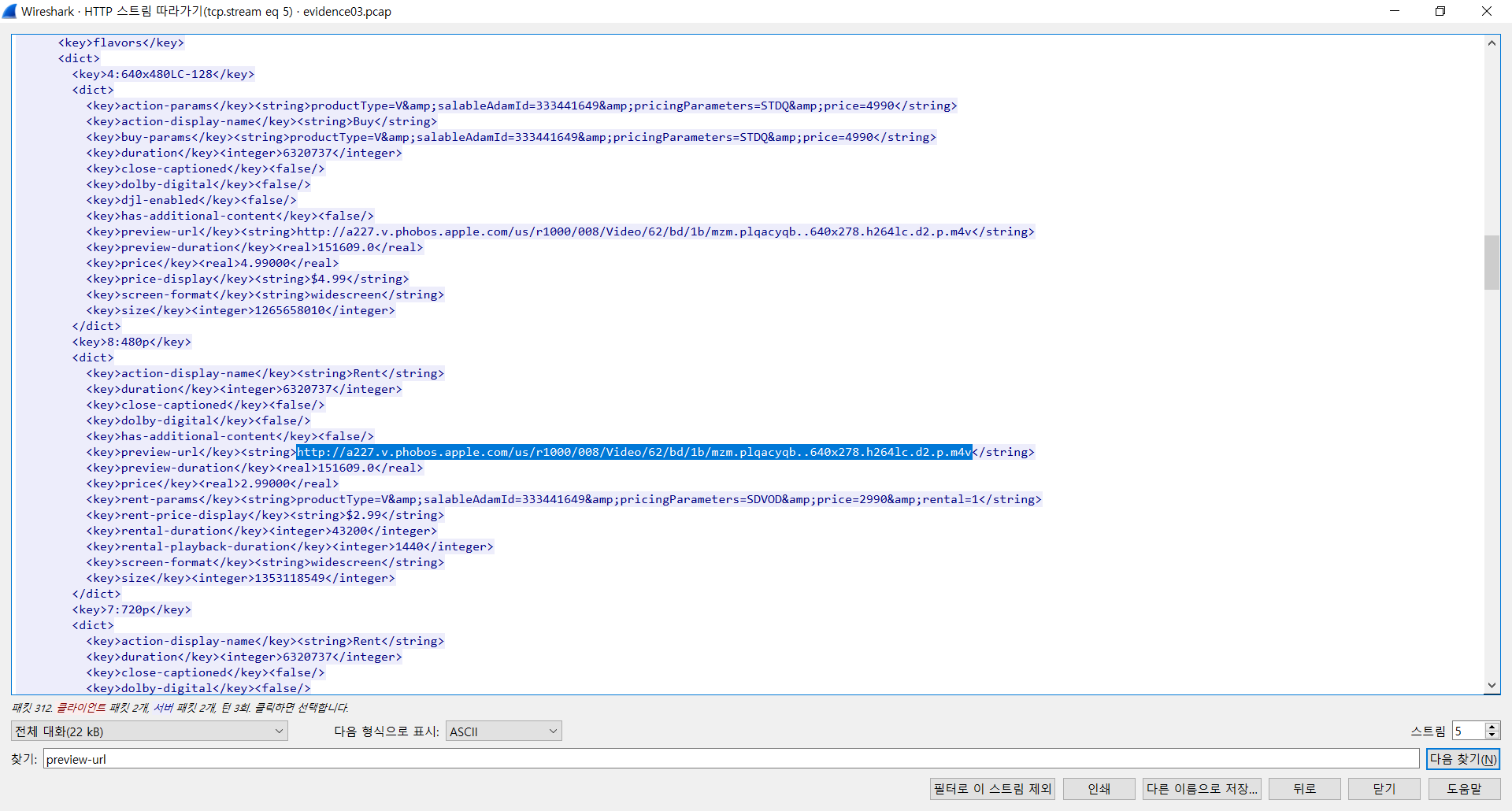

같은 스트림에서 preview-url 값도 확인할 수 있었습니다. http://a227.v.phobos.apple.com/us/r1000/008/Video/62/bd/1b/mzm.plqacyqb..640x278.h264lc.d2.p.m4v 라는 url이 preview-url인데, 컴퓨터로는 접속할 수 없는 주소였습니다.

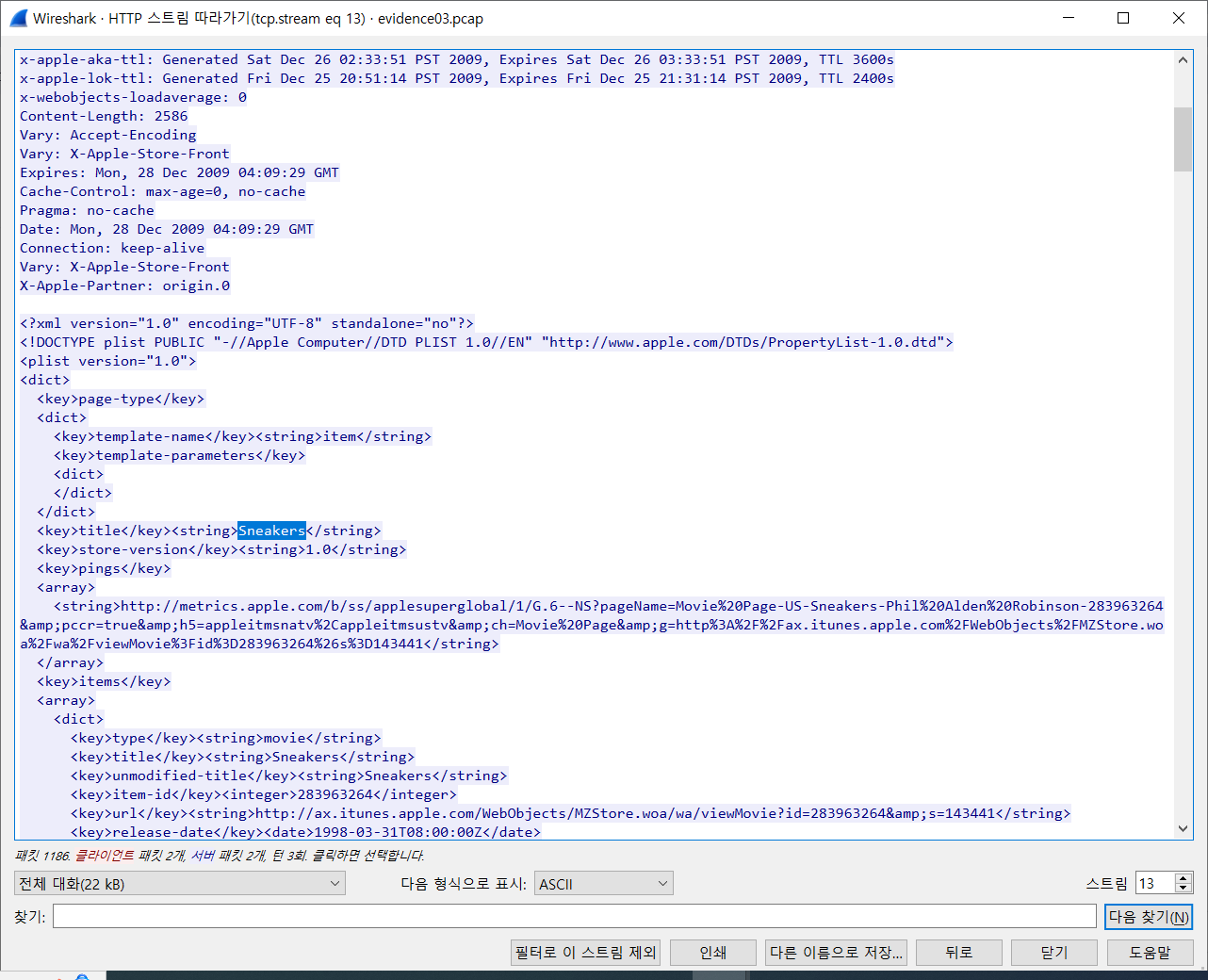

다음으로는 두번째로 Ann이 클릭한 영화를 첫번째와 똑같은 방법으로 찾아보겠습니다. 두번째로는 sneak이라는 키워드로 검색해서 Sneakers라는 제목의 영화를 클릭한 것을 알 수 있습니다.

스트림의 내용에서 price를 검색해보니 구매는 9.99달러, 대여는 2.99달러로 sneakers를 볼 수 있는 것 같습니다.

마지막으로 Ann의 최종 검색 키워드를 알아내면 되는데요, http로 필터링해 마지막까지 패킷을 따라가니 iknowyourewatchingme 라는 키워드로 검색을 한 것을 알 수 있습니다.

이번 문제는 애플 tv로 보낸 http 패킷을 포렌식해보았습니다. http는 smtp같은 프로토콜보다 익숙해서 그런지 evidence02 문제보다 수월하게 진행된 것 같습니다. 다음 포스트에서는 네트워크 프로토콜에 대해 정리해봐야겠습니다.

'정보보안 > Forensics' 카테고리의 다른 글

| [N0PSctf] what did I write ??? (SKS 포렌식 스터디 week2) (0) | 2024.07.27 |

|---|---|

| OSI 7계층/네트워크 프로토콜 정리 (0) | 2024.07.25 |

| [forensicscontest.com] evidence02 (SKS 포렌식 스터디 week2) (1) | 2024.07.24 |

| [PlaidCTF] zipper (SKS 포렌식 스터디 week1) (0) | 2024.07.19 |

| [xcz.kr] Mountains beyond mountains (SKS 포렌식 스터디 week1) (0) | 2024.07.18 |